CORESERVERで当ブログをSSL対応させた話

2021.07.24

「●●さんのブログ、警告うるさいんすけど」

と言われました(;´Д`)

個人の落書きブログなのでセキュリティ云々言われても困るんですけど。

てか、Googleめ、うちが悪意のあるユーザーと取れるような警告やめれ(;´Д`)

分かりやすく「第三者のハッキングにより」とか書きなさいよ。ヽ(`Д´)ノプンプン

まぁこれも時代の流れっちゅーわけでSSLの導入を試みてみました。

チョイチョイっと弄れば5分くらいで終わるかと思っていた時期が私にもありました。

実際は・・・・ハイ、かなり手こずりました(;´Д`)

ここでの記事は、XREA系サーバー(VALUESERVER等)で

無料SSLを組み込むことをを目的としています。

XREAやCORESERVERではLet's Encryptが提供している無料SSLを

簡単に組み込めるサービスがあるのですが、

説明ページ通りにやってもうまく繋がらない。

ドメインやサーバーがらみは設定しても数分から数時間、会社対応が悪いと数日待たされることもあるので、自分の設定が本当に悪いのかどうかの判断も難しいので

正直

「メンドクセ!」

と思いました。

とりあえずCORESERVERの設定画面にバグがあったわけですが、

それに気が付かないと永久に解決できなかったかもしれません(;´Д`)

誰もが疑問に思うけど誰も触れない重要事項として以下の2点をまとめておきます。

※無料SSLを使うだけなら設定はサーバー側だけでok ValueDomainは操作不要です。

※コントロールパネルは、旧版と新版の両方を活用しないと必要な情報が得られません。

さて設定方法をまとめておきます。

私の備忘録も兼ねているので順を追って説明をば。

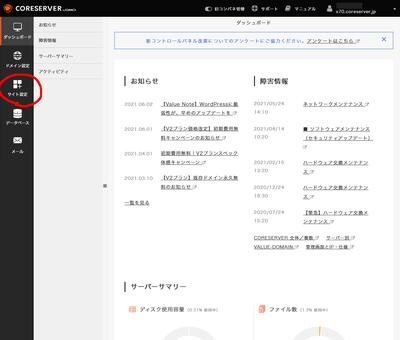

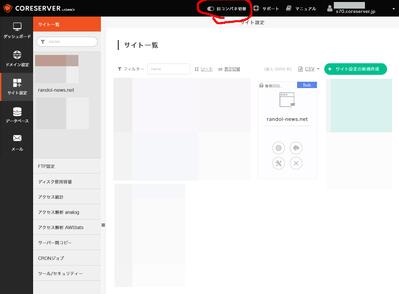

まずはサーバーの設定画面に入ります。

↑の画面では旧コントロールパネルになります。

無料SSLの有効化は新コンパネで行いますので、

丸印のスイッチを動かして新コンパネに切り替えます。

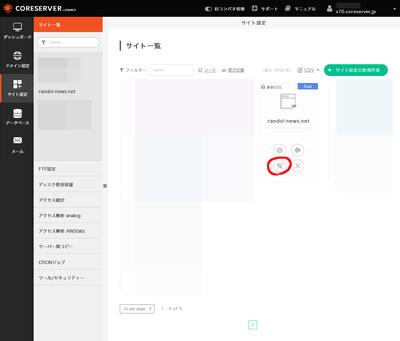

↑画面が切り替わったら、左の黒帯メニューから「サイト設定」をクリック

↑サーバーに紐づいてるドメインが表示されています。

無料SSL化したいサイトの設定画面に入りたいので、

赤丸印で括ったスパナマークをクリック

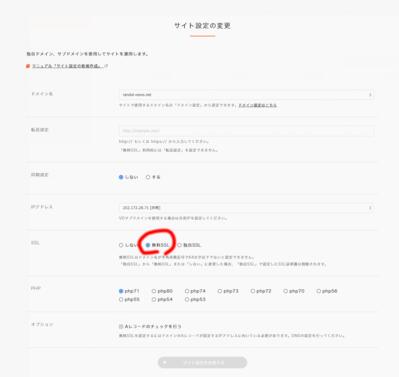

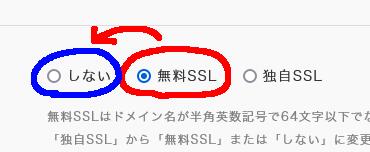

↑「サイト設定の変更」画面に切り替わりました。

SSLの項目を「しない」から「無料SSL」に切り替えます。

これだけで本来なら終了ですが、バグがあるので終わりません(;´Д`)

↑上部黒帯にある「旧コンパネ切り替え」を動かして古い画面に戻ります。

↑旧コンパネに戻ってきました

左側のメニューの「SSL設定」をクリック

↑SSL設定で自分のドメインが有効になっていたら問題ないのですが、

なっていなかったら、右側の下向き矢印ボタンを押して

メニューから有効にしたいドメインを選択しておきます。

↑ドメインが選択されたら、横にある「証明書設定」のボタンを押します。

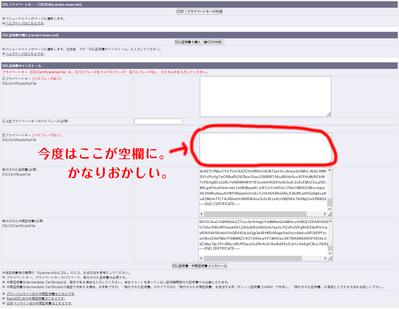

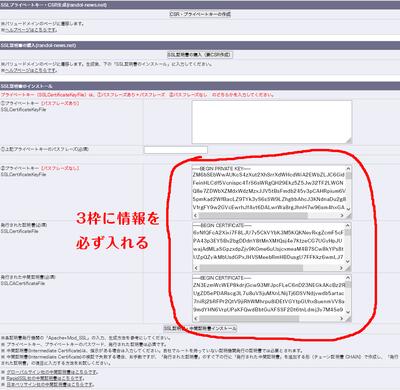

↑数手前で行った「無料SSL」のスイッチ切り替えで自動生成された文字列が

枠内に入ってきてます。(上記の文字列はダミーデータです)

4枠あるうち、一番上の枠は空白で問題ありません。

それ以外の枠全てにデータが入っていれば正常に設定されていることになるのですが、

(もしどの枠にも全く入力されていない場合は、生成に時間が掛かっているだけなので、

数分お待ちください。)

よく見ると画像のように文字列が入っていない枠が現れます。

どれが空欄になるかは運次第です。

文字列ガチャです(;´Д`)

運よく3枠埋まっている場合は、何も問題ありません。

その場合は全てをそっと閉じ、HTTPSでアクセスできるのをしばらく待ちましょう。

殆どの場合はバグって3枠そろっていません(;´Д`)

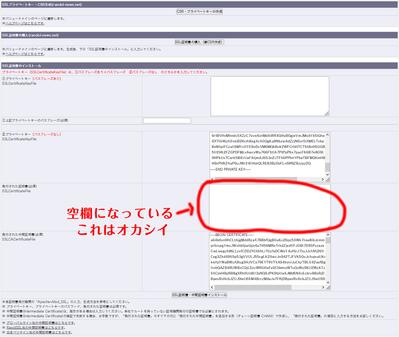

その場合は、入力されている文字列をテキストエディタなどにコピーしておき、

空欄部分が正しく表示されるまで何度も再生成を行ってもらいます。

その方法は前述した↑のスイッチを一度「しない」にして、

「無料SSL」へ再度入れなおすというものです。

この画面に行くためにはまた新コンパネに行かなくてはならないので少々

面倒ですがね(;´Д`)

何度かやってみると↑のように空欄位置が違うパターンが現れます。

前回の空欄部分には文字列が入っているので、この文字列と前回のを組み合わせ、

3枠分の文字列を導き出します。

それぞれの枠に本来はいる文字列は何度生成しなおしても構成が変わることはありません。

繰り返し生成される内容をみましたが、かならず決まった内容が入力されていました。

3枠分の文字列データが集まったら

そのデータを必要な枠内に自分で入れ、「SSL証明書・中間証明書インストール」を押し、

全ての作業は終了です。

後はサーバー設定の画面からログアウトしてhttpsで入れるのを待ちます。

私の時は1時間ほどかかりました。遅いときは半日以上かかる場合があるようです。

気長に待ちましょう。

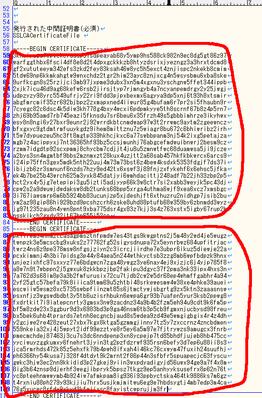

最後に予備知識として書いておきますが、

3枠のうちの一番下の枠、「発行された中間証明書 SSLCACertificateFile」のところですが、

入力されている文字列をよく見ると

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----

で一括りになるはずですがなぜか2括りありますね。

なぜなんでしょう。他の枠では1括りだけです。

SSLについて私は詳しくないのでわかりませんが

とりあえずこの二括りの文字列をそのまま加工なく入れ込むことで成功しました。

※今回の記事に表示されているキー文字列はランダムに生成したものです。ハッキングにはつかえません(;´Д`)

Zpoolの送金タイミングが変更?

2021.05.17

いままでZpoolはビットコインが0.0025BTCになるまでは送金しないスタイルでした。

これがとてもしんどくて、なかなか掘れない今のご時世では

ガチでやってる人以外は数カ月かかるという有様です。

ZPOOLの管理画面を見ると、あといくら掘れば送金されるのかが円グラフで分かります。

16日に確認すると、達成率がいきなり2%も上がっていました。

マイニングスピードから考えるとこれはおかしいです。

そこでよくよく調べてみると、

送金タイミングが、0.0018BTCになっているではありませんか。

こちらとしては大幅に楽になるので喜ばしいことですが、本当なんですかね。

なにかのトラブルで一時的に変わってるだけだったら悲しい(;´Д`)

6/3 追記

0.0017BTCに変更になっています。

何があったのでしょう。

6/20 追記

0.0016BTCに変更

ビットコイン相場が急落したのが原因でしょうか。

7/17 追記

0.0015BTCに変更

9/29 追記

まだ0.0015BTCのまま

これがとてもしんどくて、なかなか掘れない今のご時世では

ガチでやってる人以外は数カ月かかるという有様です。

ZPOOLの管理画面を見ると、あといくら掘れば送金されるのかが円グラフで分かります。

16日に確認すると、達成率がいきなり2%も上がっていました。

マイニングスピードから考えるとこれはおかしいです。

そこでよくよく調べてみると、

送金タイミングが、0.0018BTCになっているではありませんか。

こちらとしては大幅に楽になるので喜ばしいことですが、本当なんですかね。

なにかのトラブルで一時的に変わってるだけだったら悲しい(;´Д`)

6/3 追記

0.0017BTCに変更になっています。

何があったのでしょう。

6/20 追記

0.0016BTCに変更

ビットコイン相場が急落したのが原因でしょうか。

7/17 追記

0.0015BTCに変更

9/29 追記

まだ0.0015BTCのまま

Cafe Logでアマゾンリンクを張ると表示がおかしくなる件

2021.04.19

前々からこの症状は気が付いていたんですけどね。

レスポンシブ対応のバージョンになってからこの症状が出ます。

作者は完全に沈黙しているので今後も治る可能性は低いです(;´Д`)

原因は、記事を書いて保存するときにIframeが勝手に書き換えられてしまうからです。

正確に言うと、styleの寸法等の記述がカットされます。

これを回避する方法は今のところ2つだけ発見しています。

記事を完全に書き終えてから一度「更新する」で保存。

その後、もう一度ページ作成フォームに入り、アフェリエイトのIframeテキストを張って

すぐさま「更新する」を押して保存。

その間、決してエディタ画面に切り替えることの無いようにします。

これで改変されずに保存はできますが、一度でも編集画面を開いて保存してしまうとおかしくなってしまうので、あとから追記書きすることができなくなります。

どうしても編集したい場合はアマゾンリンクは作り直し覚悟ということで。

リンクのソースを書き換えることにためらいが無い人は、

iframe marginwidth="0" ~~~~

の記述のところで

iframe width="120" height="240" marginwidth="0"~~~~

というふうに自分でサイズを記述する。

これで一応は使える。

すでにリンクが書き換わっちゃっている場合は、

class="width:120px;height:240px;" と frameborder="0"> の間に

width="120" height="240" を入れるといいです。

↓のリンクはサイズを指定した方法で貼り付けたもの。

お隣さんがドンパチ始めそうな気配なので、

そろそろ必要かなと思うものを張ってみました。

最近地震も多いしね。

ソーラーで動くものを中心に貼ってみました。

サイズもそろってきれいに貼られていますね。

これでアマゾン対策はばっちりです。

ついでに欲しいものリスト(https://www.amazon.jp/hz/wishlist/ls/WYU8J16SAJJJ?ref_=wl_share)に入れてみました。奇特な方がいらっしゃいましたらご提供お待ちしております(笑)

もし提供があれば、レビューはしっかりやります(;´Д`)

レスポンシブ対応のバージョンになってからこの症状が出ます。

作者は完全に沈黙しているので今後も治る可能性は低いです(;´Д`)

原因は、記事を書いて保存するときにIframeが勝手に書き換えられてしまうからです。

正確に言うと、styleの寸法等の記述がカットされます。

これを回避する方法は今のところ2つだけ発見しています。

記事を完全に書き終えてから一度「更新する」で保存。

その後、もう一度ページ作成フォームに入り、アフェリエイトのIframeテキストを張って

すぐさま「更新する」を押して保存。

その間、決してエディタ画面に切り替えることの無いようにします。

これで改変されずに保存はできますが、一度でも編集画面を開いて保存してしまうとおかしくなってしまうので、あとから追記書きすることができなくなります。

どうしても編集したい場合はアマゾンリンクは作り直し覚悟ということで。

リンクのソースを書き換えることにためらいが無い人は、

iframe marginwidth="0" ~~~~

の記述のところで

iframe width="120" height="240" marginwidth="0"~~~~

というふうに自分でサイズを記述する。

これで一応は使える。

すでにリンクが書き換わっちゃっている場合は、

class="width:120px;height:240px;" と frameborder="0"> の間に

width="120" height="240" を入れるといいです。

↓のリンクはサイズを指定した方法で貼り付けたもの。

お隣さんがドンパチ始めそうな気配なので、

そろそろ必要かなと思うものを張ってみました。

最近地震も多いしね。

ソーラーで動くものを中心に貼ってみました。

サイズもそろってきれいに貼られていますね。

これでアマゾン対策はばっちりです。

ついでに欲しいものリスト(https://www.amazon.jp/hz/wishlist/ls/WYU8J16SAJJJ?ref_=wl_share)に入れてみました。奇特な方がいらっしゃいましたらご提供お待ちしております(笑)

もし提供があれば、レビューはしっかりやります(;´Д`)

不在連絡を装ったメール

2021.04.16

知らない電話番号07053511963からSMSメールが届いた。

070と言えば基本的に携帯番号。

「ご本人様不在の為お荷物を持ち帰りました。ご確認ください。

http://○○○○.duckdns.org」

なんだこのアドレス(;´Д`)

あからさまに怪しい。

携帯番号なのでドライバーが直接連絡してきたのかとも思ったが、

今までの配送業者は不在通知の伝票をポストインして去っていくだけなのでかなりおかしい。

そもそも運送会社がアルファメットをランダムに作成されたサブドメインを使うのは不自然すぎる。

そこでちょっと検索してみた。

そしたらもう注意喚起のホームページが出るわ出るわ(;´Д`)

やっぱりこのメールは偽物です。

私でもちょっと??っと悩んでしまいましたよ。

普通の人ならヤヴァイです。簡単に引っかかってしまいますよ。

私の場合、こんなこともあろうかとSMSや通話等、電話番号を使うものはガラケーを使います。

そしてガラケーではネット通信をOffにしています。

つまりこんなSMSメールが来ても開けません。

スマホは通信専用として使っており、SMSでのやり取りはほぼなく、あったとしても知人のみとなっています。

そのため、このようなトラップに引っかかることはまずありません。

一応、この怪しいドメインをWhoisで調べてみました。

Domain Name: DUCKDNS.ORG

Registry Domain ID: D168424869-LROR

Registrar WHOIS Server: whois.gandi.net

Registrar URL: http://www.gandi.net

Updated Date: 2020-12-19T22:27:08Z

Creation Date: 2013-04-12T19:58:56Z

Registry Expiry Date: 2029-04-12T19:58:56Z

Registrar Registration Expiration Date:

Registrar: Gandi SAS

Registrar IANA ID: 81

Registrar Abuse Contact Email: abuse@support.gandi.net

Registrar Abuse Contact Phone: +33.170377661

Reseller:

Domain Status: clientTransferProhibited https://icann.org/epp#clientTransferProhibited

Registrant Organization:

Registrant State/Province: Paris

Registrant Country: FR

Name Server: NS1.DUCKDNS.ORG

Name Server: NS2.DUCKDNS.ORG

Name Server: NS3.DUCKDNS.ORG

Name Server: NS4.DUCKDNS.ORG

DNSSEC: unsigned

情報の頭だけ切り出しましたが、おそらくダミーデータですね。

フランス、パリのドメインとか・・

070の電話番号からSMSを送ってくるということは国内にいる人間だと思うし、

その気になれば警察は追えるとおもうんだけどなぁ・・・

はよ捕まえてくれ(;´Д`)

2021/05/16追記

この記事のアクセスが急上昇しています。

かなりの人がこの問題を抱えているのでしょう。

他の方の記事をみると、誘導されたHPの先でAppleIDとパスワードを求めてくるということがあるようです。

GoogleアカウントやAppleアカウントは乗っ取られると厄介。

安易に入力しないようにしましょう。

070と言えば基本的に携帯番号。

「ご本人様不在の為お荷物を持ち帰りました。ご確認ください。

http://○○○○.duckdns.org」

なんだこのアドレス(;´Д`)

あからさまに怪しい。

携帯番号なのでドライバーが直接連絡してきたのかとも思ったが、

今までの配送業者は不在通知の伝票をポストインして去っていくだけなのでかなりおかしい。

そもそも運送会社がアルファメットをランダムに作成されたサブドメインを使うのは不自然すぎる。

そこでちょっと検索してみた。

そしたらもう注意喚起のホームページが出るわ出るわ(;´Д`)

やっぱりこのメールは偽物です。

私でもちょっと??っと悩んでしまいましたよ。

普通の人ならヤヴァイです。簡単に引っかかってしまいますよ。

私の場合、こんなこともあろうかとSMSや通話等、電話番号を使うものはガラケーを使います。

そしてガラケーではネット通信をOffにしています。

つまりこんなSMSメールが来ても開けません。

スマホは通信専用として使っており、SMSでのやり取りはほぼなく、あったとしても知人のみとなっています。

そのため、このようなトラップに引っかかることはまずありません。

一応、この怪しいドメインをWhoisで調べてみました。

Domain Name: DUCKDNS.ORG

Registry Domain ID: D168424869-LROR

Registrar WHOIS Server: whois.gandi.net

Registrar URL: http://www.gandi.net

Updated Date: 2020-12-19T22:27:08Z

Creation Date: 2013-04-12T19:58:56Z

Registry Expiry Date: 2029-04-12T19:58:56Z

Registrar Registration Expiration Date:

Registrar: Gandi SAS

Registrar IANA ID: 81

Registrar Abuse Contact Email: abuse@support.gandi.net

Registrar Abuse Contact Phone: +33.170377661

Reseller:

Domain Status: clientTransferProhibited https://icann.org/epp#clientTransferProhibited

Registrant Organization:

Registrant State/Province: Paris

Registrant Country: FR

Name Server: NS1.DUCKDNS.ORG

Name Server: NS2.DUCKDNS.ORG

Name Server: NS3.DUCKDNS.ORG

Name Server: NS4.DUCKDNS.ORG

DNSSEC: unsigned

情報の頭だけ切り出しましたが、おそらくダミーデータですね。

フランス、パリのドメインとか・・

070の電話番号からSMSを送ってくるということは国内にいる人間だと思うし、

その気になれば警察は追えるとおもうんだけどなぁ・・・

はよ捕まえてくれ(;´Д`)

2021/05/16追記

この記事のアクセスが急上昇しています。

かなりの人がこの問題を抱えているのでしょう。

他の方の記事をみると、誘導されたHPの先でAppleIDとパスワードを求めてくるということがあるようです。

GoogleアカウントやAppleアカウントは乗っ取られると厄介。

安易に入力しないようにしましょう。

LINE問題。やっぱり起きたか。

2021.03.23

問題が発覚してから1週間ほど経ちました。

その数日前に私がLINEは使いたくないけど、やむを得ず使いたい人のために匿名で使う方法をブログに上げたばかりなのですが、もはや手遅れ感が否めませんね。

テレビではほとんどの局が中国寄り、韓国寄りなのでこの問題を大々的に取り上げません。

その為、どれだけ恐ろしい問題なのか理解できてない国民が多すぎます。

政治家の不祥事何てこれに比べたらかわいいものです。これより大きい事件と言えば、災害と他国との有事くらいでしょう。コロナですらこの事件と比べたら霞んでしまいます。

中国製と韓国製を買うときに必ず気を付けなければいけないこと、

・通信を伴う電化製品やアプリは利用してはいけません。

・飲食品や薬品など、体に取り込まれるのは買ってはいけない。

あとバッテリーも信用してはダメです。爆発の心配があります。

スペック詐欺にも注意しなくてはいけません。日本人が中国・韓国製品をわざわざレビューし「ベンチマークでいいスコアがでている」という記事を見かけますが、その手のアプリ用にカスタマイズされているだけです。実用速度や耐久性を犠牲にしていることがあるので真に受けないようにしましょう。しかもほとんどが案件でレビューしていますので記事に信ぴょう性はありません。

中国・韓国製とうまく付き合うなら、通信系が付属していないもの。これは絶対条件です。

どうしても使わなきゃいけない場合は、アカウント情報は匿名(偽名)で登録。スマホに保存されている情報のすべてが偽物。お金に絡むものはプレイペイド、電話番号も本命とは違うサブ番号にし、GPSは常にオフ。アプリはカメラ、写真・動画へのアクセス、電話帳、マイク・スピーカー、のアクセスをすべてブロックにして、それを求めてくるものは使わないことを絶対条件とするべきです。

あと、運営会社の「絶対に安全です。漏らしませんし漏れません。」はウソです。

国内の純日本企業ですら漏れます。まして国外企業ならなら悪意をもって盗み、漏らします。

詐欺は身近にあふれているのです。

その数日前に私がLINEは使いたくないけど、やむを得ず使いたい人のために匿名で使う方法をブログに上げたばかりなのですが、もはや手遅れ感が否めませんね。

テレビではほとんどの局が中国寄り、韓国寄りなのでこの問題を大々的に取り上げません。

その為、どれだけ恐ろしい問題なのか理解できてない国民が多すぎます。

政治家の不祥事何てこれに比べたらかわいいものです。これより大きい事件と言えば、災害と他国との有事くらいでしょう。コロナですらこの事件と比べたら霞んでしまいます。

中国製と韓国製を買うときに必ず気を付けなければいけないこと、

・通信を伴う電化製品やアプリは利用してはいけません。

・飲食品や薬品など、体に取り込まれるのは買ってはいけない。

あとバッテリーも信用してはダメです。爆発の心配があります。

スペック詐欺にも注意しなくてはいけません。日本人が中国・韓国製品をわざわざレビューし「ベンチマークでいいスコアがでている」という記事を見かけますが、その手のアプリ用にカスタマイズされているだけです。実用速度や耐久性を犠牲にしていることがあるので真に受けないようにしましょう。しかもほとんどが案件でレビューしていますので記事に信ぴょう性はありません。

中国・韓国製とうまく付き合うなら、通信系が付属していないもの。これは絶対条件です。

どうしても使わなきゃいけない場合は、アカウント情報は匿名(偽名)で登録。スマホに保存されている情報のすべてが偽物。お金に絡むものはプレイペイド、電話番号も本命とは違うサブ番号にし、GPSは常にオフ。アプリはカメラ、写真・動画へのアクセス、電話帳、マイク・スピーカー、のアクセスをすべてブロックにして、それを求めてくるものは使わないことを絶対条件とするべきです。

あと、運営会社の「絶対に安全です。漏らしませんし漏れません。」はウソです。

国内の純日本企業ですら漏れます。まして国外企業ならなら悪意をもって盗み、漏らします。

詐欺は身近にあふれているのです。

2021.07.24 14:55

|

2021.07.24 14:55

|